51 инструмент для аналитиков безопасности

- Сбор и анализ информации

- Сканирование уязвимостей и тестирование на проникновение

- Криминалистика и анализ логов

- Анализ кода и вредоносных программ

- Другие инструменты

- Другие списки инструментов

- Заключение

Вчера в Wordfence у нас была встреча, посвященная обмену технологиями со всей компанией - или, по крайней мере, со всеми, кто был доступен в то время. Встреча стала настолько популярной у нашей команды, что нам пришлось обновить лицензию, которую мы используем для нашей службы совместной работы в реальном времени, чтобы удовлетворить всех. Это самая большая встреча команды, которую мы когда-либо имели.

Вчера в Wordfence у нас была встреча, посвященная обмену технологиями со всей компанией - или, по крайней мере, со всеми, кто был доступен в то время. Встреча стала настолько популярной у нашей команды, что нам пришлось обновить лицензию, которую мы используем для нашей службы совместной работы в реальном времени, чтобы удовлетворить всех. Это самая большая встреча команды, которую мы когда-либо имели.

Целью звонка было неформальное общение о некоторых внешних инструментах безопасности и расследованиях, которые наша команда считает полезными. На собрании присутствовала большая часть нашей службы безопасности, старшие сотрудники по разработке, аналитики по безопасности, включая всех старших аналитиков, члены команды по обслуживанию клиентов и даже руководители.

Я думаю, что мы все узнали что-то новое, и Брэд, один из наших старших аналитиков, был достаточно любезен, чтобы составить список инструментов, о которых мы говорили, в общем документе.

Я знаю, что многие аналитики по безопасности, разработчики WordPress и читатели, которые заинтересованы в безопасности, посещают этот блог. Поэтому я решил поделиться списком инструментов, которые разработала команда Wordfence, чтобы вы могли воспользоваться этим списком, если вы работаете в сфере безопасности или просто хотите повысить свою грамотность в области кибербезопасности.

Я должен подчеркнуть, что это ни в коем случае не исчерпывающий список инструментов безопасности. Этот список включает в себя лишь некоторые из наиболее интересных инструментов кибербезопасности, которые появились в ходе 40-минутного разговора с нашей командой вчера. У нас также есть набор внутренних инструментов, которые не включены. Если у вас есть личный фаворит, вы можете поделиться им в комментариях.

Чтение этого списка может быть тревожным или пугающим для читателей, которые не работают в индустрии безопасности. Вы должны знать, что все инструменты в этом списке являются бесплатными и общедоступными. Они также хорошо известны в профессиональном сообществе безопасности и среди злоумышленников. Этот список инструментов, программного обеспечения и утилит должен дать возможность всем, кто заинтересован в защите себя и своих сетевых активов, познакомить вас с возможностями, которые существуют для аналитиков и злоумышленников. Благодаря лучшему пониманию инструментов, которые использует ваш противник, вы сможете лучше защитить себя.

Сбор и анализ информации

Google Dorks - Использование расширенных операторов в поисковой системе Google, чтобы найти конкретные строки текста в результатах поиска.

Использование Google для проникновения или злонамеренных действий может показаться глупым или очевидным, но Google невероятно мощный и очень популярен среди аналитиков и злоумышленников. «Google dorks», или google-хаки, как их еще называют, - это поисковый запрос, который злоумышленники используют в Google для определения целей. Если вы посещаете сайт, как exploit-db.com или в любой другой базе данных эксплойтов, вы обнаружите, что многие из них включают в себя Google dorks, чтобы помочь найти цели для атаки с помощью эксплойта.

Maltego - Интерактивный инструмент для анализа данных, который отображает ориентированные графики для анализа ссылок.

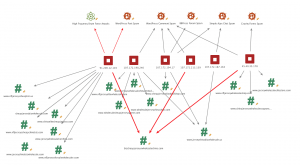

Maltego является одним из наших любимых. Это инструмент следователя, который позволяет вам графически организовать свои мысли и исследования, создавая объекты (людей, места, устройства, события) и связывая их. Это также дает вам возможность выполнять «преобразования» на объектах. Например, вы можете запустить преобразования на IP-адресе, чтобы составить список его вредоносных действий, используя внешние источники информации об угрозах. Вы можете скачать бесплатную версию от Paterva, которая имеет некоторые ограничения.

Вы можете увидеть пример работы, которую мы делаем с Maltego ниже.

СБС - Инструмент, используемый для поиска метаданных и скрытой информации в документах при ее сканировании.

Когда вы создаете и публикуете документы MS Office, PDF, EPS и PS в Интернете, вы можете не понимать, какой объем информации вы предоставляете широкой публике. FOCA - это инструмент аналитика безопасности, который можно использовать для извлечения «утечек» данных из документов, которые были обнародованы. Используя FOCA, аналитик может находить такие вещи, как структура сети организации, IP-адреса, имена внутренних серверов, принтеры, общие папки, списки контроля доступа и многое другое. Вы можете смотреть это видео, снятое на DefCon 17 для демонстрации того, как FOCA может использоваться исследователями или злоумышленниками для проведения разведки целевой организации или отдельного лица.

http://checkusernames.com/ - Проверьте использование бренда или имени пользователя в 160 социальных сетях.

Если вы просто хотите найти уникальное имя пользователя, checkusernames.com - полезный инструмент. Если вы находитесь в области безопасности, это может быть мощным способом приписать атаку конкретному человеку. Авторы вредоносных программ иногда включают в свои вредоносные программы имена пользователей или «имена хакеров». Используя этот инструмент, вы можете искать 160 онлайн-сервисов, чтобы узнать, не использовали ли они то же имя пользователя где-либо еще.

https://haveibeenpwned.com/ - Проверьте, была ли учетная запись взломана в результате взлома данных.

Термин «pwned» означает «принадлежащий», что в индустрии безопасности означает «скомпрометировать ваши данные или систему». Итак, «haveibeenpwned.com» - это сленг «я был владельцем dot com». Это хорошо известный и уважаемый сайт Трой Хант который находит и объединяет данные от взлома данных. Вы можете использовать сервис, чтобы узнать, была ли взломана учетная запись, просмотрев вашу электронную почту или имя пользователя.

https://www.beenverified.com/ - Поиск людей и публичных записей.

Это общий «поиск людей», который полезен для поиска дополнительных метаданных при исследовании цели во время тестирования на проникновение или при исследовании атакующего.

Shodan - Поисковая система для подключенных к Интернету устройств.

Это очень популярный сервис среди исследователей безопасности. Shodan постоянно сканирует и индексирует устройства в Интернете. Недавно мы использовали Shodan как часть нашего исследовать маршрутизаторы нескольких провайдеров по всему миру, которые были взломаны и теперь атакуют WordPress , Вы можете найти несколько примеров поиска, демонстрирующих использование Shodans на их страница "исследовать" ,

Censys - поисковая система, которая позволяет ученым задавать вопросы об устройствах и сетях, составляющих интернет.

Censys похож на Shodan в том, что он индексирует устройства и веб-сайты, подключенные к Интернету. Данные также доступны для поиска и отличаются от Shodan в некоторых отношениях. Shodan ориентирован на порты и сервисы, работающие на этих портах. Censys отлично справляется с индексацией SSL-сертификатов веб-сайта. Censys поддерживается группой компьютерных ученых из Университета Мичигана и Университета Иллинойса Урбана-Шампейн.

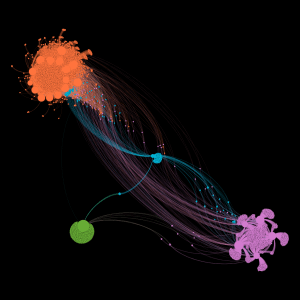

Gephi - Программное обеспечение для визуализации и исследования всех видов графиков и сетей.

Мы упоминали Maltego ранее в этом посте. Он использует структуру графа, которая представляет собой диаграмму связанных объектов для представления отношений. Gephi - это инструмент для анализа графических данных в большом масштабе. Мы использовали Gephi для создания графического представления данных об атаках, которые мы опубликовали в нашем Февральский отчет об атаках , видно ниже.

свирепый - Инструмент разведки DNS для поиска целевых IP-адресов, связанных с доменом.

Fierce - это инструмент, используемый для поиска IP-адресов, которые являются потенциальными целями атаки, связанными с конкретным доменом. Он используется тестерами проникновения при оценке небезопасных точек в сети.

BuiltWith - Узнайте, из каких веб-сайтов создаются.

BuiltWith имеет интерфейс, похожий на поисковую систему, и позволяет искать конкретный сайт, чтобы узнать, какие инструменты использовались для его создания. BuiltWith также агрегирует эти данные, чтобы вы могли узнать, какие самые популярные технологии используются в Интернете или как одна технология имеет тенденцию относительно другой.

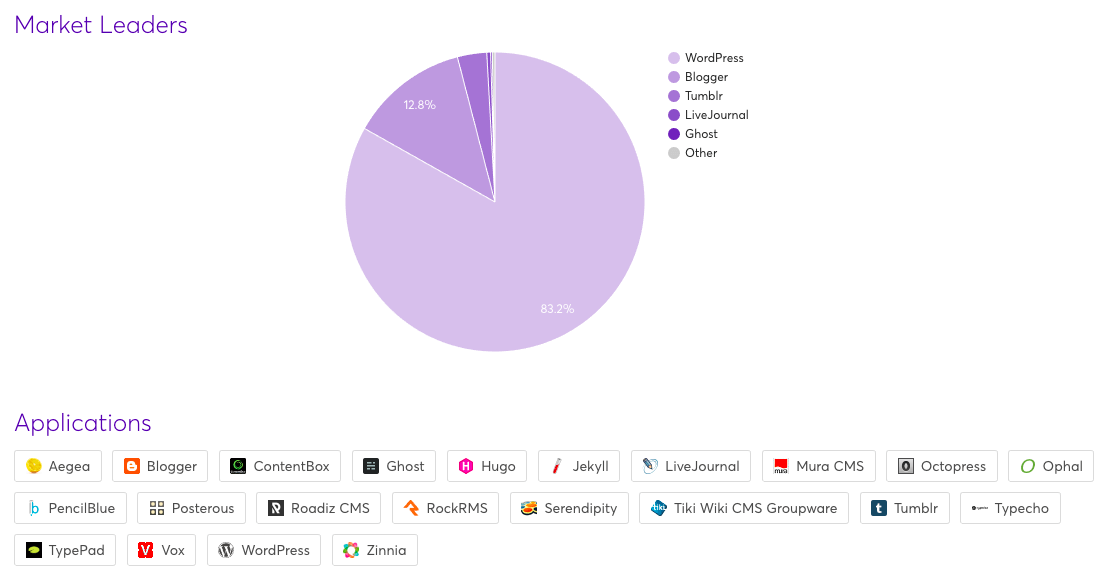

Wappalyzer - Кроссплатформенная утилита, которая раскрывает технологии, используемые на веб-сайтах.

Wappalyzer - еще один инструмент, который поможет вам узнать, какие технологии использует конкретный сайт. Как и BuiltWith, они также объединяют данные, чтобы помочь вам определить тенденции развития технологий. Это их мнение о популярности блоговых технологий, и WordPress явно является лидером рынка.

Wappalyzer Chrome extension

Wappalyzer также имеет расширение для браузера Chrome, которое позволяет сразу увидеть технологии, используемые конкретным сайтом. Также на github есть драйвер Python, который называется питон-Wappalyzer ,

https://aw-snap.info/ - Инструменты для владельцев взломанных сайтов, помогающие находить вредоносные программы и восстанавливать их сайты.

aw-snap.info включает набор инструментов, которые могут быть полезны для владельцев сайтов, которые решили попытаться очистить свой взломанный сайт. Это может помочь вам получить страницы как Google, который иногда обнаруживает вредоносные программы. Он также может декодировать зашифрованное вредоносное ПО base64 и помочь найти в ваших файлах запутывание, которое может скрыть вредоносное ПО.

http://themecheck.org/ - Быстрый сервис, который позволяет вам проверять темы WordPress на предмет безопасности и качества кода.

ThemeCheck может помочь вам проверить целостность вашей темы, загрузив ее. Это также может помочь найти вредоносные программы, встроенные в темы.

theHarvester - Сбор электронной почты, поддоменов, хостов, имен сотрудников, открытых портов и баннеров из различных открытых источников, таких как поисковые системы, серверы ключей PGP и SHODAN.

Это инструмент, который выполняет различные разведывательные операции в организации и может быть полезен на ранних этапах теста на проникновение для определения общей оперативной зоны организации.

Cymon.io - Отслеживание вредоносных программ, фишинга, ботнетов, спама и многого другого.

Cymon может помочь вам исследовать потенциально вредоносный IP или хеш вредоносного ПО. Вот пример результатов для одного из наших лучших IP-адресов в Мартовский отчёт по Wordfence за месяц ,

мнемонический - Пассивная база данных DNS.

Mnemonic - это полезный инструмент, который позволяет определить, какие веб-сайты размещены на определенном IP-адресе или какие веб-сайты размещают веб-сайты.

Сканирование уязвимостей и тестирование на проникновение

WPScan - Черный ящик сканера уязвимостей WordPress.

WPScan - это инструмент командной строки, который используется для удаленного сканирования сайтов WordPress на наличие уязвимостей.

Sqlmap - Средство тестирования на проникновение с открытым исходным кодом, которое автоматизирует процесс обнаружения и использования недостатков SQL-инъекций и захвата серверов баз данных.

SQLMap широко используется среди тестеров проникновения и очень эффективен при поиске и использовании уязвимостей SQL-инъекций на целевых сайтах.

говяжий - Инструмент для тестирования на проникновение, ориентированный на веб-браузер.

BeEF - это мощный инструмент, который позволяет тестерам на проникновение использовать веб-браузер и управлять им. Используя BeEF, вы можете настроить вредоносный веб-сайт, использовать посещающий браузер и получить доступ к рабочей станции, на которой запущен браузер. Вы можете посмотреть это 2014 KiwiCon видео для демонстрации ,

Firefox Hackbar - Простой инструмент аудита безопасности / тестирования на проникновение.

Hackbar - это плагин для Firefox, который может помочь разработчикам приложений проводить аудит безопасности своих веб-приложений. Он включает в себя различные инструменты, чтобы помочь с этой задачей.

Люкс Burp - Программное обеспечение для тестирования веб-безопасности.

Burp Suite - очень известная и мощная среда, используемая для проведения аудита безопасности и анализа веб-приложений. Он включает в себя прокси-сервер, который может перехватывать трафик и позволяет изменять его на лету. Он включает в себя огромное количество инструментов для тестирования эксплойтов и проникновения.

OpenVAS - Сканер и менеджер уязвимостей с открытым исходным кодом.

Возможно, вы слышали об инструменте сканирования уязвимостей Nessus. Еще в 2005 году компания Tenable Network Security изменила лицензию Nessus с открытым исходным кодом на лицензию с закрытым исходным кодом. Разработчики в то время разработали проект и создали OpenVAS.

Я обнаружил, что OpenVAS может быть довольно эффективным, но его установка немного сложнее, чем Nessus. OpenVAS имеет то преимущество, что он полностью бесплатный и с открытым исходным кодом. Проект хорошо известен всему сообществу онлайн-безопасности.

обманщик - Бесплатный прокси-сервер для отладки.

Fiddler - это прокси-сервер, который позволяет перехватывать запросы к веб-сайту, просматривать их по-разному, изменять запросы и может помочь в отладке веб-сайтов и проведении проверок безопасности.

Joomscan - Обнаружение уязвимостей Joomla CMS и анализ их.

Joomscan является эквивалентом wpscan Joomla CMS.

Kum0nga - Простое сканирование Joomla.

Это еще один сканер уязвимостей Joomla.

Arachni - Полнофункциональная, модульная, высокопроизводительная среда Ruby, призванная помочь тестировщикам и администраторам проникновения оценить безопасность современных веб-приложений.

Arachni - это платформа для детального сканирования уязвимостей в веб-приложениях.

Криминалистика и анализ логов

LNAV - Расширенный просмотрщик файлов журнала.

Lnav - это сокращение от навигатора лог-файлов. Он автоматически определяет форматы файлов журналов, обеспечивает подсветку синтаксиса и множество других функций для просмотра и анализа файлов журналов. Это может иметь неоценимое значение при анализе скомпрометированного веб-сайта.

Mandiant Highlighter - Бесплатный инструмент анализа файла журнала.

Mandiant (в настоящее время принадлежит Fireeye) выпустил этот полезный продукт, который может помочь в анализе файлов журнала. Он включает в себя возможность графического просмотра гистограммы файлов журналов и несколько других мощных функций анализа файлов журналов.

Wp-файл-анализатор - Найти измененные, отсутствующие и дополнительные файлы в каталоге WordPress.

Эта утилита может загружать оригинальные версии файлов ядра и плагинов WordPress и может помочь вам сравнить их с оригиналами. Wordfence уже делает это из WordPress, но это предоставляет инструмент командной строки для выполнения аналогичного действия.

Auditd - Контроль доступа и учета для Linux.

Мониторинг доступа и регистрация / учет очень полезны при мониторинге системы, чтобы увидеть, подвергается ли она атаке, или проводить расследование после атаки. Auditd может помочь вам улучшить ведение журналов и предоставить контрольный журнал в Linux.

Araxis Merge - Расширенное 2-х и 3-х стороннее сравнение файлов (diff), объединение и синхронизация папок.

При ответе на взлом очень важна возможность сравнивать файлы с оригиналами, чтобы определить, что изменилось. Araxis Merge - мощный инструмент, который может помочь с этим.

WinMerge - Открытый инструмент различий и слияния для Windows.

Так же, как Araxis Merge, WinMerge может помочь вам сравнить файлы, чтобы проверить изменения при реагировании на инцидент.

DiffNow - Сравнить файлы в Интернете.

DiffNow - это веб-инструмент сравнения файлов, который также может помочь при сравнении различий в файлах во время реакции на инцидент.

Анализ кода и вредоносных программ

CyberChef - Кибер Швейцарский Армейский Нож

CyberChef - это инструмент, разработанный британской разведывательной службой GCHQ. Это может помочь де-обфускации вредоносных программ и другого кода.

UnPHP - Бесплатный сервис для анализа запутанного и вредоносного кода PHP.

Запутывание (скрытие / искажение) PHP - любимый инструмент хакеров, UnPHP может помочь проанализировать запутанный код.

UnPacker - JavaScript распаковщик.

Jsunpack - Универсальный распаковщик JavaScript.

«Упаковка» javascript - это любимая техника хакеров, которые размещают вредоносный javascript на сайтах. Это делает их код более компактным и трудным для чтения. Jsunpack может помочь де-обфускации JS-кода, чтобы сделать его более читабельным, чтобы вы могли понять, как он работает.

JSBeautifier - онлайн-JavaScript JavaScript

Как и Jsunpack, JSBeautifier помогает улучшить читаемость упакованного кода JavaScript.

https://www.base64decode.org/ - Base64 декодировать и кодировать

Кодирование Base64 - это способ кодировать что-либо в закодированную строку (которая выглядит как) случайных символов. Любой, кто восстанавливает взломанные сайты или реагирует на инциденты, использует декодирование base64 несколько раз в день для раскрытия вредоносного кода, закодированного в base64. Этот инструмент может помочь декодировать кодировку base64.

https://www.urldecoder.org/ - Декодирование и кодирование URL

Кодирование URL также является популярным способом для хакеров скрыть свой код, кодируя его с помощью этой формы кодирования. urldecoder.org может помочь вам декодировать вредоносный код, который был скрыт с помощью urlencoding.

http://lombokcyber.com/en/detools/decode-sourcecop - декодировать SourceCop v3.x

Это инструмент, который декодирует определенный тип кодировки PHP, который может оказаться полезным при расследовании взломанного сайта.

Другие инструменты

regex101 - Разработка и тестирование регулярных выражений.

Регулярные выражения или регулярные выражения - это процедуры сопоставления с образцом для поиска сложных образцов в файлах и коде. Мы широко используем регулярные выражения в Wordfence, чтобы помочь исправить взломанные сайты, а также в нашем программном обеспечении и продуктах.

regexpal - Еще один сайт для разработки и тестирования регулярных выражений.

И regex101, и regexpal предоставляют среды онлайн-разработки, которые помогут вам создавать или анализировать регулярные выражения.

HashKiller - Онлайн сервис взлома хешей. Полезно для взлома паролей.

В большинстве систем пароли хранятся в виде хэшей. Авторы вредоносных программ иногда используют хеширование для хранения своих собственных паролей. В нашем исследовании нам нужно было взломать хэши, используемые авторами вредоносных программ, чтобы прочитать их исходный код. HashKiller может помочь преобразовать хеш в пароль, если вам нужно взломать хеш как часть вашего анализа вредоносных программ.

NoScript - Noscript - это расширение Firefox, позволяющее выполнять Javascript, Java и Flash только веб-сайтам, которым вы доверяете.

При посещении вредоносных сайтов Noscript может помочь отключить вредоносный код на этом сайте. Обратите внимание, что вы всегда должны посещать вредоносный сайт, который вы анализируете, используя виртуальную машину, на которой нет важных данных. Если виртуальная машина заражена, вы можете просто уничтожить ее, не беспокоясь о утечке важных данных. Использование Noscript в вашем браузере в вашей виртуальной среде может быть полезно при анализе функции взломанного сайта.

Другие списки инструментов

- Удивительная криминалистика - Кураторский список потрясающих бесплатных (в основном с открытым исходным кодом) инструментов и ресурсов для судебной экспертизы.

- удивительная-налетающий ответ - Кураторский список инструментов и ресурсов для реагирования на инциденты безопасности, призванный помочь аналитикам безопасности и командам DFIR.

- OSINT Framework - OSINT - это сокращение от «интеллекта с открытым исходным кодом». Этот сайт предоставляет графический каталог ресурсов OSINT.

Кали Линукс

Кали Линукс является дистрибутивом Linux, который является фаворитом тестеров на проникновение и аналитиков безопасности во всем мире. Это дистрибутив Linux, который поставляется с инструментами анализа безопасности. Если вы хотите узнать о кибербезопасности, Kali должна быть одной из ваших отправных точек. Если вы просто хотите узнать о некоторых наиболее важных инструментах, которые предоставляет Kali, вы можете воспользоваться списком ниже.

Список инструментов Kali Linux - Все инструменты в Kali Linux, варианте Linux, используются тестерами на проникновение и аналитиками безопасности.

Заключение

Инструменты на этой странице могут помочь вам отреагировать на инцидент, проверить безопасность вашего собственного веб-сайта и лучше понять, как злоумышленники думают и какие инструменты им доступны. Как всегда, я приветствую ваши отзывы в комментариях, и вы можете предложить свои любимые инструменты безопасности или анализа.

Похожие

Защитите свое устройство Android от вредоносных программ... инятия мобильных устройств продолжает расти, с Android ведущий путь. Операционная система с открытым исходным кодом, которую возглавляет Google, теперь встречается более чем на половине всех смартфонов. На самом деле, исследовательская фирма Стратегия Аналитика обнаружила, что 81,3 процента или 204,4 миллиона смартфонов, поставленных в третьем квартале Мы представляем набор инструментов SEO, полезных для анализа ключевых слов. Планировщик ключевых слов / Пла...

Мы представляем набор инструментов SEO, полезных для анализа ключевых слов. Планировщик ключевых слов / Планировщик ключевых слов Планировщик ключевых слов от Google (так называемый Планировщик ключевых слов) - самый популярный инструмент подсказки ключевых слов. Он основан на поисковой статистике Google и может отображать как исторические данные о ключевых словах, которые мы определили, так и прогнозы Zeek Монитор сетевой безопасности

Zeek Монитор сетевой безопасности Почему выбирают Zeek? Zeek - это мощная инфраструктура сетевого анализа, которая сильно отличается от типичной IDS, которую вы, возможно, знаете. (Zeek - это новое имя для давно установленной системы Bro. Обратите внимание, что части системы сохраняют имя «Bro», и оно также часто встречается в документации и дистрибутивах.) Подушки безопасности могут быть угрозой для детей

По данным исследования, проведенного Американской детской больницей Филадельфии, дети, попавшие в аварию автомобили в два раза чаще получают серьезные травмы, вызванные воздействием подушки Клеи - Другие производители - Wamod - Модельный клей с иглой (флакон 35 мл) - Wamod

* * * * * Wamod - модельный клей с иглой (флакон 35 мл) Очень хороший модельный клей для пластиковых и полистирольных моделей. Аппликация облегчается иглой-аппликатором. Как использовать: нанесите тонкий слой на каждую из склеенных частей, соедините их вместе, сожмите и подождите некоторое время. Рекомендуется для комбинирования небольших поверхностей и деталей. Производитель: Wamod (Польша) Пробовал флаг панели инструментов Google Chrome Material Design?

... изменение дизайна материалов Google Chrome для настольных сборок приближается"> Полное изменение дизайна материалов Google Chrome для настольных сборок приближается. Новый флаг, введенный в релиз браузера dev, позволяет устанавливать «элементы дизайна материала в верхней части браузера». Эта область более известна как полоса вкладок и панель инструментов. Три «взгляда» предлагаются через экспериментальную настройку, позволяя создать тематику Типы компьютерных вирусов

... вредоносных программ. Worms - компьютерный червь Worms - самовоспроизводящаяся компьютерная программа. Можно сказать, что он во многом похож на компьютерный вирус. Основное отличие состоит в том, что вирусу нужен файл в качестве хоста, поскольку червь в этом отношении независим. Черви распространяются в сетях, подключенных к одному зараженному оборудованию. Это потому, что он использует Тест: Samsung Galaxy J5 2016 (видео)

... программные. В частности, это чувство среди пользователей может преобладать, если у какого-либо телефона есть одна из этих дополнительных опций, и что это даже не среднее значение, когда наиболее важны критерии! Galaxy J5 - это модель, за которую вы наверняка не будете так думать - возможно, она не предлагает никаких экзотических «дьяконов», когда речь идет о ее особенностях и явлениях, но она заполняет все, что является наиболее важным для обычного пользователя в течение обычного дня, заполненного Аутентификация и шифрование в варианте PAS Web Shell

Вступление Во время недавнего инцидента с инцидентом нам было поручено определить точку входа для злоумышленника, который скомпрометировал всю сеть Windows. Среди прочего, мы обнаружили доказательства атак на веб-приложения, нацеленных на общедоступный веб-портал компании, за которыми последовала веб-оболочка, загруженная на портал. Впоследствии веб-оболочка была определена как вариант веб-оболочки PAS PHP. Это тот же тип веб-оболочки, который, как было установлено, также Xiaomi Mi 5 Обзор

Почти пять лет назад компания Xiaomi выпустила свой первый смартфон: Ми 1 и с этим, возможно, началась революция на рынке доступных смартфонов. Цель Xiaomi по использованию недорогого оборудования для увеличения присутствия MIUI в Китае была простой и эффективной и, безусловно, окупилась; в 2015 году, например, Xiaomi Маркировка технического хранилища газа

... им вас! Большинство наших клиентов - послы образовательного портала Мы представляем результаты теста удовлетворенности, рекомендаций и рекомендаций для клиентов знаний и практики и образовательного портала, проведенного компанией «Маркетинговые отношения». Опрос SRP © был проведен

Комментарии

Какие инструменты использовать?Какие инструменты использовать? Пришло время показать вам инструменты, которые вы можете использовать, чтобы выполнить некоторые действия самостоятельно и подготовиться к действиям SEO с подрядчиком. Я разделил инструменты из-за типа действий, которые вы должны выполнить. 1. Техническая оптимизация Как я упоминал выше, это набор действий, которые необходимо выполнить, чтобы адаптировать ваш сайт к стандартам поисковых систем. В этом вопросе Google не нужна тема GTK для инструментов CLI, не так ли?

Google не нужна тема GTK для инструментов CLI, не так ли? До тех пор, пока Google официально не объявит о том, что такое «Кростини» и будет больше всего болтовня о нем, это происходит из умозрительной игры «присоединяйся к точкам». Тем не менее, если бы «Crostini» был инструментом для разработчика, способом получить Android Studio на Chromebook или даже просто на основе CLI, то, конечно, Google не так суетился бы по поводу эстетики, как раскладывание темы GTK и начать развивать Какие инструменты вы используете чаще всего?

Какие инструменты вы используете чаще всего? Как вы думаете, сколько игр и программ было на рынке для Commodore?

Как вы думаете, сколько игр и программ было на рынке для Commodore? Около 10000 разных названий! Популярность C64 оказала огромное влияние на так называемые киберкультура. Помимо широкого использования для связи (и даже запуска серверов) BBS - предшественника модема Интернета, он также создал так называемый. демосцена. Талантливые программисты создали демонстрационные программы, которые не только представили свои навыки, но и выжали последние поты из возможностей компьютера, Что делает FlexiSpy одной из лучших программ для мониторинга компьютеров?

Что делает FlexiSpy одной из лучших программ для мониторинга компьютеров? Каждое топовое программное обеспечение для мониторинга предлагает широкий спектр функций, отличное обслуживание клиентов, надежность и гибкость, чтобы при необходимости перейти на более высокую версию. Flexispy он делает все это, и это очень хорошо! FlexiSpy заслуживает место в нашем рейтинге лучших трех благодаря следующим Или, может быть, вы указываете другие элементы, которые я не упомянул, и на ваш взгляд, одинаково важны?

Или, может быть, вы указываете другие элементы, которые я не упомянул, и на ваш взгляд, одинаково важны? Я приглашаю вас к обсуждению.

Какие инструменты использовать?

Google не нужна тема GTK для инструментов CLI, не так ли?

Какие инструменты вы используете чаще всего?

Как вы думаете, сколько игр и программ было на рынке для Commodore?

Как вы думаете, сколько игр и программ было на рынке для Commodore?

Что делает FlexiSpy одной из лучших программ для мониторинга компьютеров?

Или, может быть, вы указываете другие элементы, которые я не упомянул, и на ваш взгляд, одинаково важны?